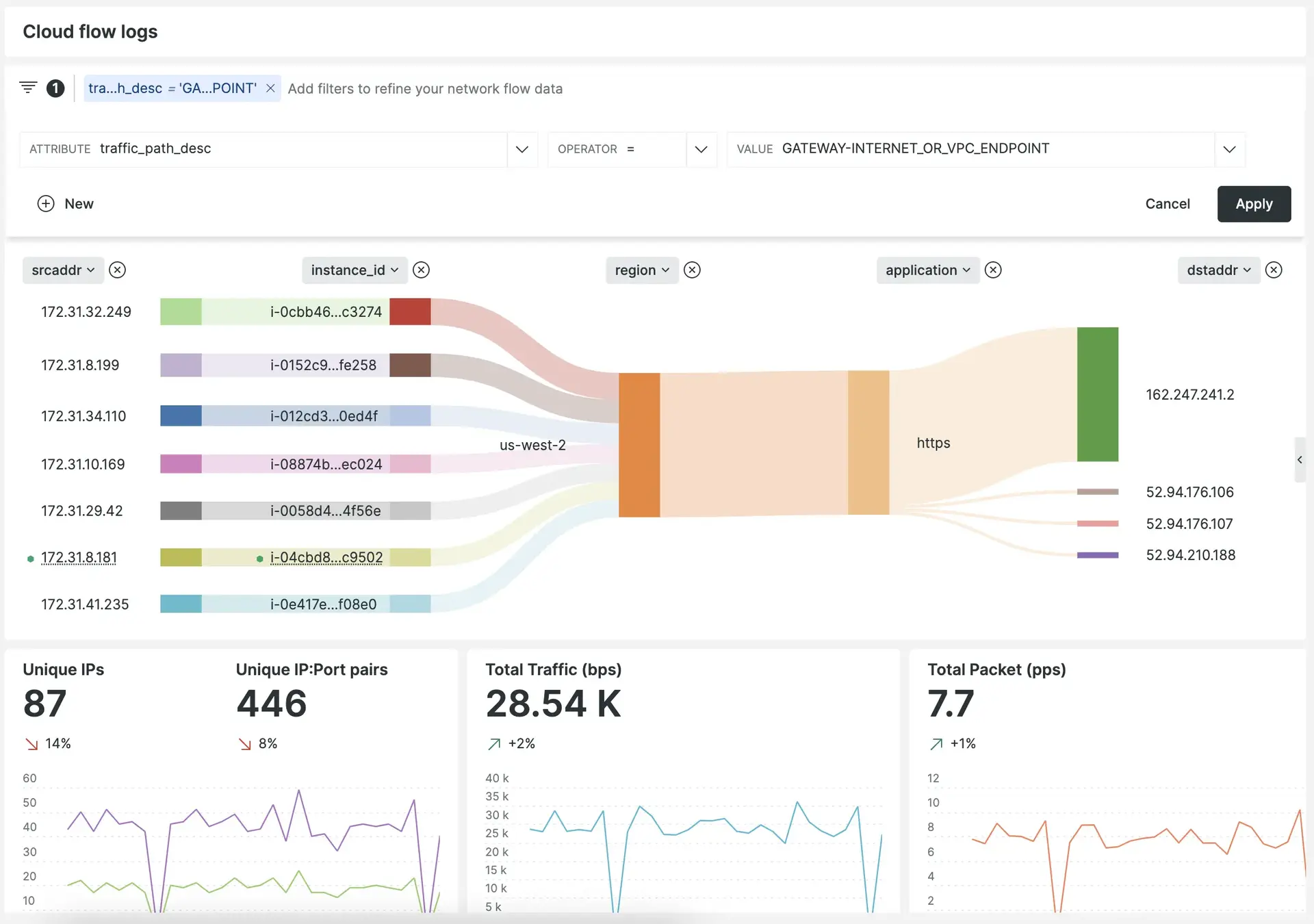

Amazon Kinesis Data Firehose를 통한 Amazon Virtual Private Cloud Flow(VPC) 로그는 로그를 New Relic으로 보내는 마찰을 줄이는 데 도움이 됩니다. AWS 자산 전체의 VPC 흐름 로그를 사용하면 성능 분석 및 네트워크 연결 문제 해결을 위한 주요 통찰력을 빠르게 이해할 수 있습니다.

Amazon Virtual Private Cloud(VPC)를 사용하면 확장 가능한 AWS 인프라를 사용하여 AWS 리소스를 격리되고 안전한 가상 네트워크로 시작할 수 있습니다.

전제 조건

New Relic 전제 조건

- New Relic 계정. 하나가 없습니까? 무료 가입! 신용 카드가 필요하지 않습니다.

AWS 전제 조건

중요

Kinesis Data Firehose를 통한 Amazon VPC 흐름 로그는 아직 FedRAMP 고객에게 지원되지 않습니다. 그동안 FedRAMP 수집 API 를 사용할 수 있습니다.

환경:

- AWS CLI(v 1.9.15+) 설치 .

- Amazon VPC 흐름 로그를 수집하는 AWS 리전 목록입니다.

- VPC 흐름 로그를 제공하도록 구성될 VPC ID 입니다. 더 세분화된 제어를 원하면 VPC ID 대신 서브넷 ID 를 지정하십시오.

권한:

- VPC 흐름 로그를 생성할 수 있는 권한이 있는 AWS 사용자.

- 로그 전송 소유자에 대한 읽기 및 쓰기 권한이 있는 Amazon S3 로그 파일.

- Kinesis Data Firehose가 IAM 역할을 맡도록 허용합니다.

전달되지 않은 흐름 로그 메시지를 저장할 수 있는 권한이 있는 S3 버킷의 ARN입니다.

샘플링을 활성화하려면 Lambda의 IAM 역할에 대한 ARN이 필요합니다.

S3 버킷 액세스 권한이 있는 Kinesis Data Firehose 의 ARN입니다.

팁

특정 지역에 대한 VPC 흐름 로그를 처음 구성할 때 가이드 설치를 통해 새 데이터 Firehose를 생성하는 것이 좋습니다. 동일한 리전의 후속 VPC 및 서브넷의 경우 기존 데이터 Firehose를 재사용할 수 있습니다.

IAM 역할

AWS CLI를 사용하여 흐름 로그 통합을 설정하는 경우 서로 다른 인프라 구성 요소에 대해 하나 또는 두 개의 IAM 역할을 제공해야 합니다. CloudFormation을 사용하는 경우 고유한 역할을 제공하거나 템플릿이 새 역할을 정의하도록 할 수 있습니다.

필요한 역할에는 최소한 다음 권한이 있어야 합니다.

New Relic에서 로그 포맷하기

선별된 흐름 로그 탐색 및 엔터티 연결을 사용하려면 VPC 흐름 로그에 대해 다음 형식을 따라야 합니다.

$${version} ${account-id} ${region} ${az-id} ${sublocation-type} ${vpc-id} ${subnet-id} ${instance-id} ${interface-id} ${srcaddr} ${pkt-srcaddr} ${pkt-src-aws-service} ${dstaddr} ${pkt-dstaddr} ${pkt-dst-aws-service} ${srcport} ${dstport} ${protocol} ${packets} ${bytes} ${flow-direction} ${traffic-path} ${start} ${end} ${action} ${log-status}팁

로그 필드에 대해 자세히 알아보려면 VPC Amazon 설명서 에서 사용 가능한 필드를 확인하십시오.

Log_VPC_Flows_AWS라는 VPC 흐름 로그에 로그 파티션을 사용해야 합니다. 안내 설치를사용하는 경우 자동으로 처리됩니다.

New Relic에서 Amazon VPC 흐름 로그 모니터링 설정

안내 마법사를 따라 Amazon VPC 흐름 로그를 설치합니다.

을(를) 시작합니다.

Select an account

드롭다운 메뉴에서 Amazon VPC Flow 로그를 보내려는 뉴렐릭 계정을 선택하고

Continue

클릭합니다.

Select your data

섹션에서

Amazon VPC Flow Logs

선택하고

Continue

클릭합니다.

Select your install method

섹션에서

CLI

계속 진행하고

Continue

클릭합니다.

이 단계가 끝나면 AWS Kinesis Firehose 서비스를 통해 Amazon VPC 흐름 로그를 New Relic으로 전송하도록 설정하는 데 도움이 되는 새 마법사 팝업이 나타납니다.

Choose Setup Options 섹션에서:

설정 방법이 올바른지 확인하십시오.

VPC 흐름 로그를 New Relic으로 보낼 AWS 리전을 선택합니다.

선택적으로 Kinesis Data Firehose를 재사용하는 경우

I already have a Kinesis Firehose to New Relic

확인란을 선택하고

Define flow logs

섹션으로 계속 진행합니다.

Continue

을(를) 클릭합니다.

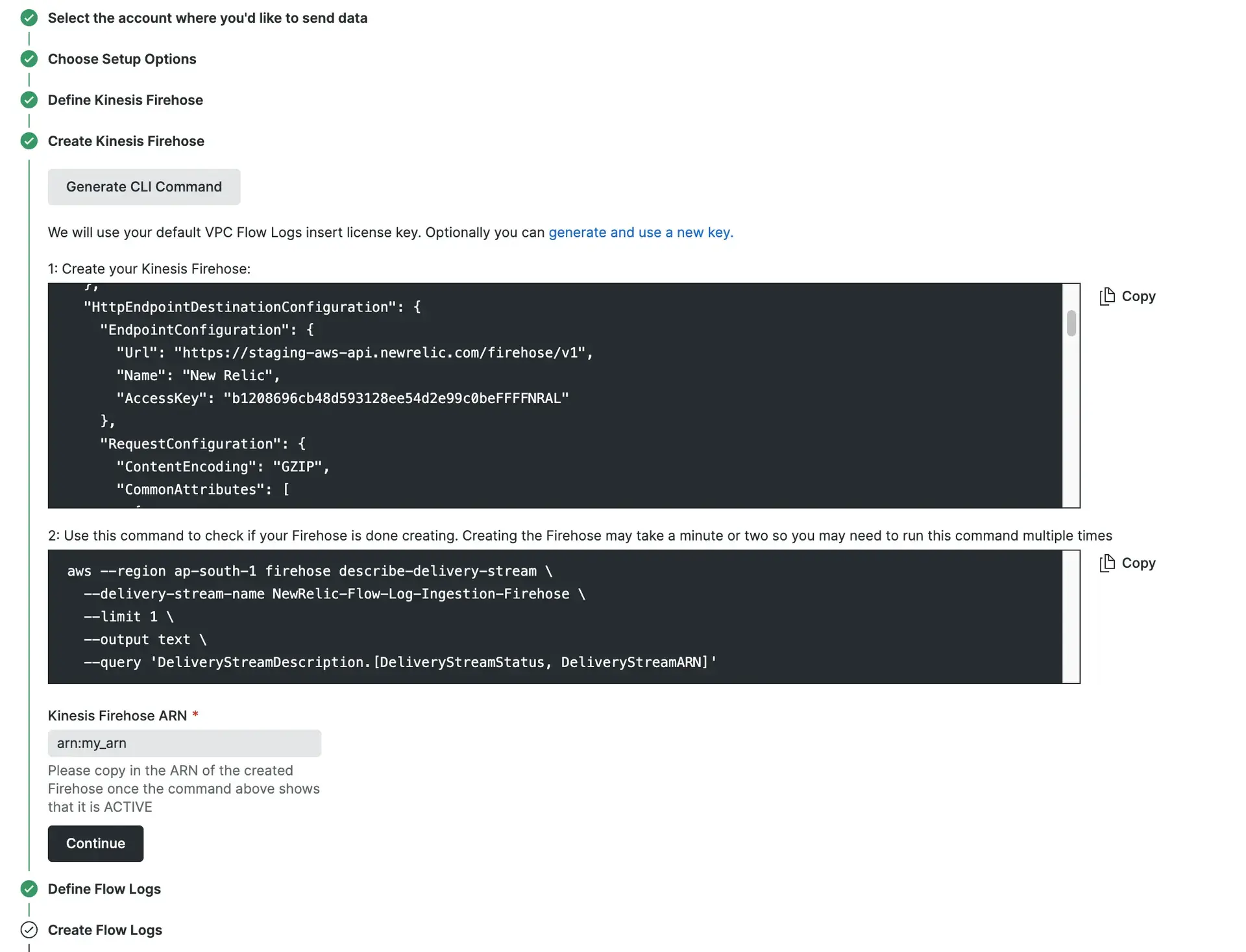

Define Kinesis Firehose 섹션에서:

Kinesis Firehose Name

필드에서 생성된 이름이 올바른지 확인하세요.

Firehose Backup Bucket

필드에 전달에 실패한 메시지를 저장하는 데 사용할 S3 버킷의 ARN을 입력합니다. ARN은

arn:my_string형식을 따라야 합니다.Firehose IAM Role

필드에 Kinesis Data Firehose에서 사용할 IAM 역할의 ARN을 입력합니다. ARN은

arn:my_string형식을 따라야 합니다.Continue

을(를) 클릭합니다.

선택적으로 VPC 흐름 로그를 샘플링하려면

Use Sampling

확인란을 선택하고 다음을 수행합니다.

Generate Kinesis Firehose 섹션에서 Generate CLI Command 클릭하고 다음을 수행합니다.

팁

이 데이터 수집에 사용할 새 자동으로 생성합니다. 키를 다시 생성하려면 Generate and use a new key 클릭하세요.

기존 키를 재사용하려면 첫 번째 단계에서

AccessKey값을 업데이트하세요.Create your Kinesis Data Firehose

에 대한 코드 블록의 내용을 복사하여 AWS CLI에 붙여넣습니다.

Kinesis Firehose가 생성되었는지 확인하려면 AWS CLI의 두 번째 단계에서 명령을 실행합니다. ARN이 반환되지 않으면 30초 동안 기다렸다가 다시 시도하십시오.

Kinesis Firehose에 대해 반환된 ARN을 복사하여

arn:my_string형식으로Kinesis Data Firehose ARN

필드에 붙여넣습니다. 그런 다음

Continue

) 클릭하세요.

설치 안내에서 Kinesis Firehose 단계를 생성합니다.

Define Flow Logs 섹션에서 다음을 수행합니다.

Traffic Type

드롭다운 메뉴에서 승인된 항목만 보낼 것인지, 거부된 항목만 보낼 것인지 또는 모든 흐름 로그 항목을 보낼 것인지 선택하세요.

Flow Source ID

필드에 Amazon VPC 흐름 로그를 생성해야 하는 VPC ID(

vpc-MY_STRING) 또는 서브넷 ID(subnet-MY_STRING)를 입력합니다.Flow Source Type

필드가 자동으로 채워지므로

Continue

클릭합니다.

Create Flow Logs 섹션에서 Generate CLI Command 클릭하고 구문 블록의 콘텐츠를 복사합니다. 그런 다음 AWS CLI에서 이를 실행하여 지정된 리소스에 대한 흐름 로그 생성을 시작합니다.

Continue 클릭하여 뉴렐릭의 네트워크 모니터링 섹션에서 Amazon VPC 흐름 로그 탐색을 시작하세요.